Уязвимост в DJI дроновете разкрива информация за пилота, съобщава германско проучване

Сериозни пропуски са били идентифицирани в сигурността в множество дронове на DJI. Тези слабости са имали потенциала да позволят на потребителите да променят важни детайли за идентификация на дрона, като неговия сериен номер и дори да заобиколят механизмите за сигурност, които позволяват на властите да проследяват както дрона, така и неговия пилот. При специални сценарии за атака дроновете могат дори да бъдат свалени дистанционно по време на полет.

Сериозни пропуски са били идентифицирани в сигурността в множество дронове на DJI. Тези слабости са имали потенциала да позволят на потребителите да променят важни детайли за идентификация на дрона, като неговия сериен номер и дори да заобиколят механизмите за сигурност, които позволяват на властите да проследяват както дрона, така и неговия пилот. При специални сценарии за атака дроновете могат дори да бъдат свалени дистанционно по време на полет.

Екипът, ръководен от Нико Шилер от Института за ИТ сигурност Хорст Гьорц към Рурския университет в Бохум, Германия, и професор Торстен Холц от Центъра за информационна сигурност CISPA Helmholtz, представиха своите открития на симпозиума за сигурност на мрежите и разпределените системи.

Изследователите информираха DJI за 16 открити уязвимости, преди да пуснат информацията на обществеността. В хода на процеса на отговорно разкриване производителят е отстранил тези проблеми.

Дроновете на DJI подложени на изпитание

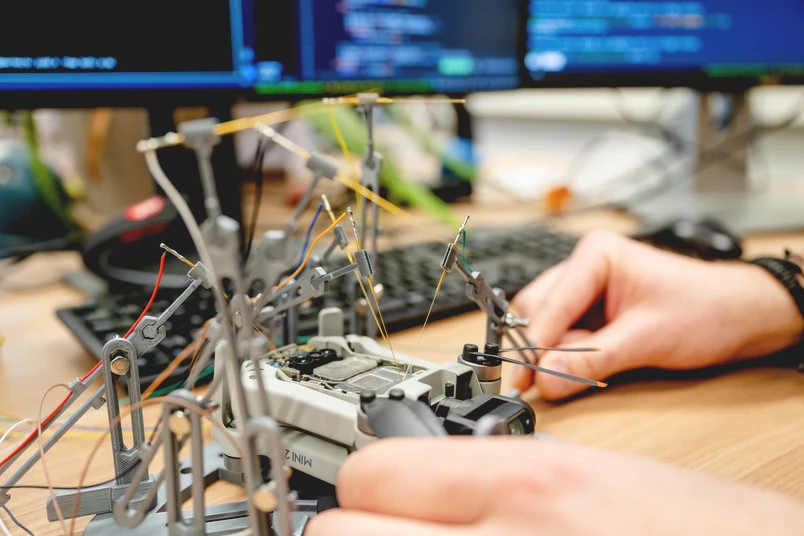

Екипът е тествал три дрона DJI от различни категории: малкия DJI Mini 2, средния Air 2 и по-големия Mavic 2. По-късно ИТ експертите са възпроизвели резултатите и за по-новия модел Mavic 3.

Те са захранили хардуера и фърмуера на дроновете с голям брой произволни входни данни и са проверили кои от тях са причинили срива на дроновете или са направили нежелани промени в данните на дроновете, като например серийния номер – метод, известен като fuzzing (на бълг. размиване). За тази цел те първо трябвало да разработят нов алгоритъм.

„Често разполагаме с целия фърмуер на дадено устройство, наличен за целите на "fuzzing". Тук обаче случаят не беше такъв“, както Нико Шилер описва това конкретно предизвикателство. Тъй като дроновете на DJI са сравнително сложни устройства, разсейването е трябвало да се извърши в системата на живо.

„След като свързахме дрона с лаптоп, първо разгледахме как можем да комуникираме с него и кои интерфейси са ни достъпни за тази цел“, казва изследователят от Бохум. Оказа се, че по-голямата част от комуникацията се извършва чрез същия протокол, наречен DUML, който изпраща команди към дрона в пакети.

Четири сериозни грешки

По този начин fuzzer, разработен от изследователската група, генерира DUML пакети данни, изпраща ги до дрона и оценява кои входни данни причиняват срив в софтуера на дрона. Такъв срив показва грешка в програмирането.

„Не всички пропуски в сигурността обаче са довели до срив“, казва Торстен Холц. „Някои грешки доведоха до промени в данните като серийния номер“, добавя Холц.

За да открие такива логически уязвимости, екипът сдвоява дрона с мобилен телефон, работещ с приложението DJI. По този начин те могат периодично да проверяват приложението, за да видят дали размиването променя състоянието на дрона.

Установено е, че и четирите тествани модела дронове DJI имат уязвимости в сигурността. Общо изследователите са документирали 16 уязвимости. Моделите DJI Mini 2, Mavic Air 2 и Mavic 3 са имали четири сериозни недостатъка.

От една страна, тези грешки позволяват на атакуващия да получи разширени права за достъп в системата.

„По този начин нападателят може да промени данните в регистрационния файл или серийния номер и да прикрие самоличността си“, обяснява Торстен Холц. „Освен това, въпреки че DJI предприема предпазни мерки, за да попречи на дронове да летят над летища или други зони с ограничен достъп, като например затвори, тези механизми също могат да бъдат отменени“, продължава Холц.

Освен това групата е успяла да разбие летящи дронове във въздуха.

В бъдещи проучвания екипът на Bochum-Saarbrücken възнамерява да тества сигурността и на други модели дронове.

Предаване на некриптирани данни за местоположение

В допълнение, изследователите са изследвали протокола, използван от дронове на DJI за предаване на местоположението на дрона и неговия пилот, така че упълномощени органи – като органи по сигурността или оператори на критична инфраструктура – да имат достъп до него.

Чрез обратно инженерство на фърмуера на DJI и радиосигналите, излъчвани от дроновете, изследователският екип е успял да документира за първи път протокола за проследяване, наречен DroneID.

„Показахме, че предаваните данни не са криптирани и че практически всеки може да прочете местоположението на пилота и дрона с относително прости методи“, заключава Нико Шилер.

Изображението в тази статия е използвано с илюстративна цел и е собственост на © RUB, Marquard

9 март, 2023 BG

BG  EN

EN